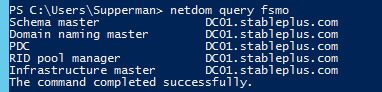

เอาล่ะครับ ทีนี้เรามาเข้าสู่ขั้นตอนการ Seize FSMO กันเลย

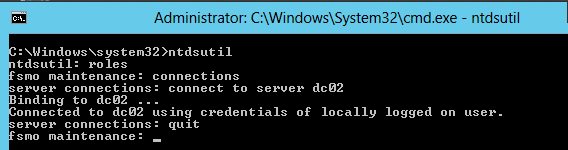

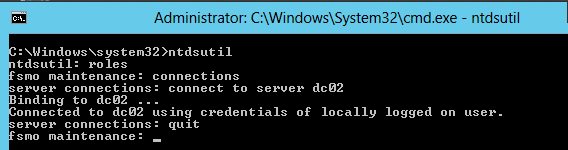

ที่ DC02 เปิด ntdsutil.exe ขั้นมา

- พิมพ์ ntdsutil เพื่อเรียกโปรแกรมอีกครั้ง โดยในstep ต่างๆ ถ้าหากเราจำคำสั่งไม่ได้สามารถใช้ help ? ได้เครับ

- พิมพ์ Roles

- พิมพ์ Connections

- พิมพ์ connect to server dc02 (dc02 ก็คือ เครื่องที่เราจะทำให้เป็น PDC นี้นะครับ)

- จากเมื่อ Connect ได้แล้วก็ พิมพ์ quit เพื่อออกมาก่อน

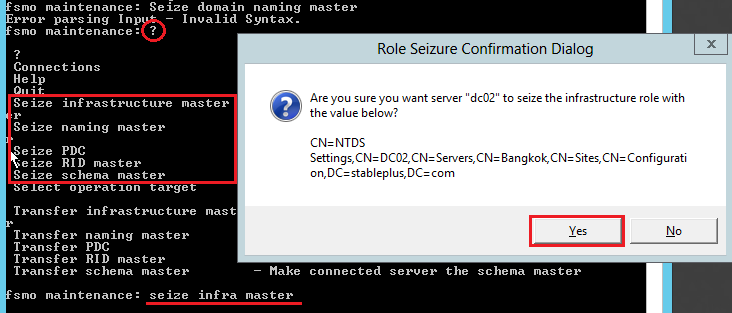

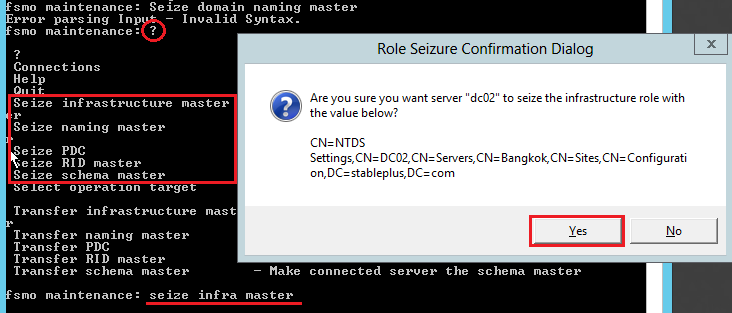

ตอนนี้เราก็จะทำการ Seize FSMO ทั้ง 5 (ลอง ? เพื่อดูคำสั่งอีกที)

- พิมพ์คำสั่ง Seize ต่างๆจนครบทั้ง 5 โดยในระหว่างนั้น ก็จะมีให้เรา Confirm อีกที ก็ตอบ Yes ไปครับ

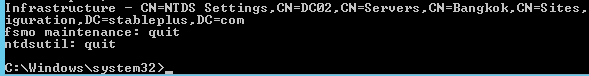

- หลักจากครบทั้ง 5 แล้วก็ พิมพ์ quit ออกมา ทีละ step

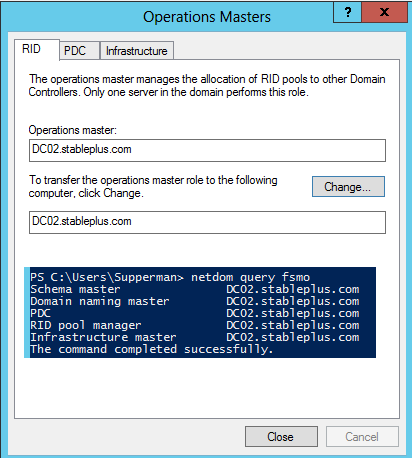

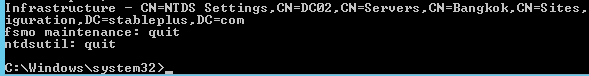

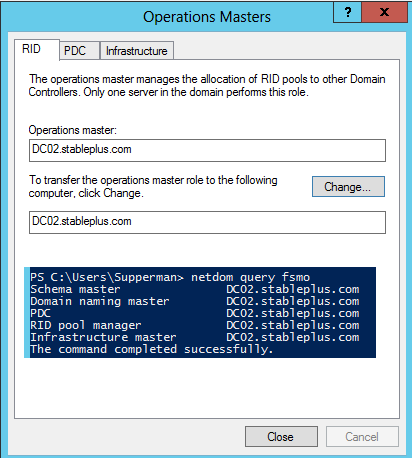

ก็เป็นอันเรียบร้อยแล้วครับเครื่อง DC02 นี้มีสถานะเป็น PDC เรียบร้อยแล้ว

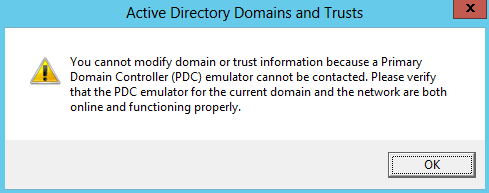

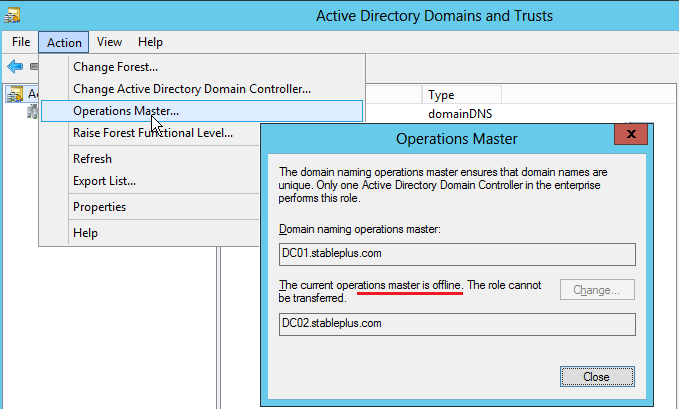

- ลองเปิด Active Directory Domian and Trusts ขี้นมาอีกทีก็จะพบว่า Operations Master ย้ายมา DC02 แล้ว

Important: กรณีที่เราได้ Seize RID, Schema, Domain Naming แล้ว เครื่องเดิม (DC01) ถ้าหากสมมติว่ามันกลับเปิดได้ขึ้นมาห้ามนำมันเขามาในระบบอีกนะครับ

ดังนั้นถ้าจะต้อง DC01 ขึ้นมาอีก ให้ลบมันออกจากระบบไปก่อน

แล้วจึงเริ่มลง Windows ใหม่และ dcpromo เข้ามาใหม่เป็น Additional DC

ถ้าอยากให้กลับไปเป็น PDC เหมือนเดิมก็ค่อย Transfer FSMO ไปอีกครั้ง

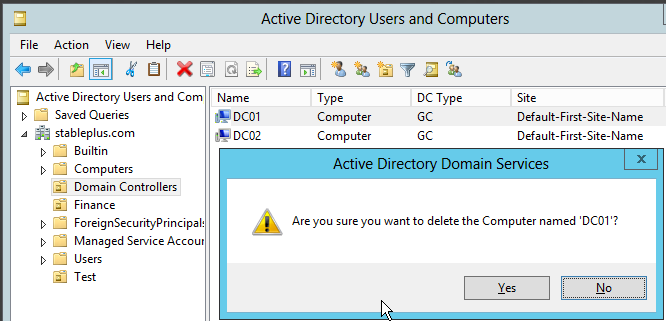

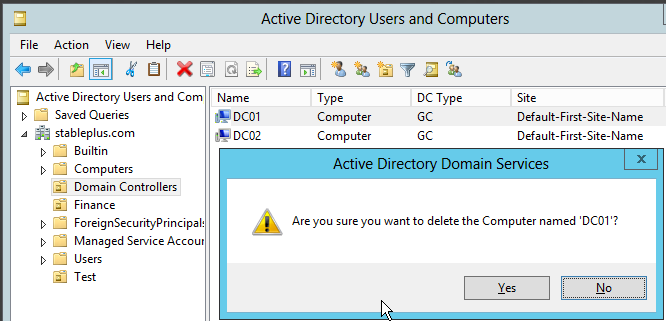

ลบ DC01 ออก

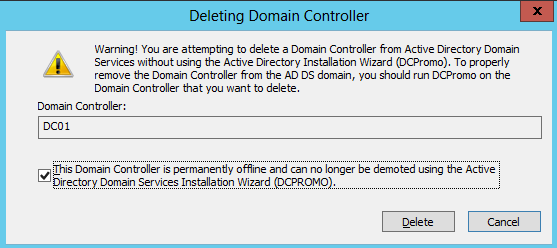

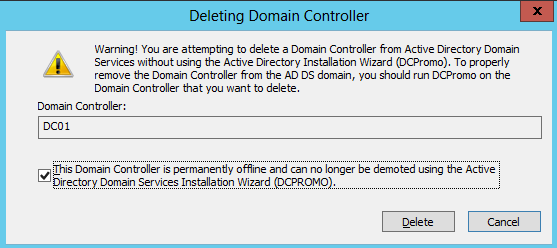

มันจะฟ้องว่า ถ้าหากจะลบ Domain Controller วิธีที่ถูกต้องคือ depromo จากเครื่องนั้น

ก็ตอนนี้มันเปิดไม่ได้ ให้ติ๊ก ตามในรูป แล้ว คลิก Delete ไปเลยครับ

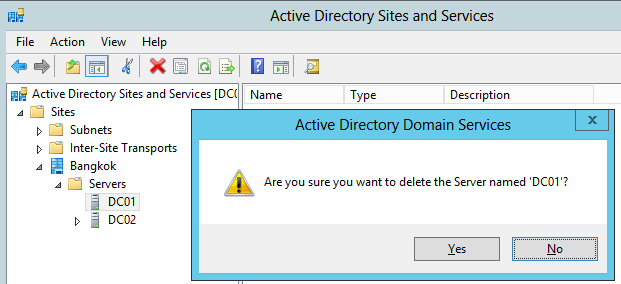

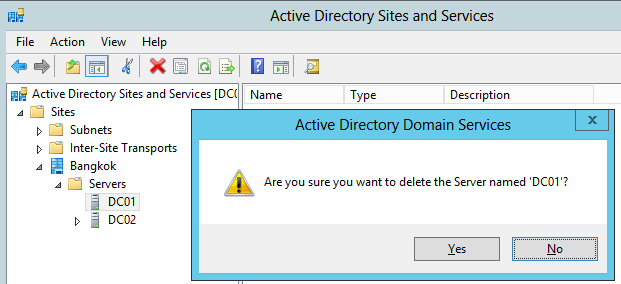

ตามไปลบที่ Sites and Services ด้วยครับ

ที่ DC02 เปิด ntdsutil.exe ขั้นมา

- พิมพ์ ntdsutil เพื่อเรียกโปรแกรมอีกครั้ง โดยในstep ต่างๆ ถ้าหากเราจำคำสั่งไม่ได้สามารถใช้ help ? ได้เครับ

- พิมพ์ Roles

- พิมพ์ Connections

- พิมพ์ connect to server dc02 (dc02 ก็คือ เครื่องที่เราจะทำให้เป็น PDC นี้นะครับ)

- จากเมื่อ Connect ได้แล้วก็ พิมพ์ quit เพื่อออกมาก่อน

ตอนนี้เราก็จะทำการ Seize FSMO ทั้ง 5 (ลอง ? เพื่อดูคำสั่งอีกที)

- พิมพ์คำสั่ง Seize ต่างๆจนครบทั้ง 5 โดยในระหว่างนั้น ก็จะมีให้เรา Confirm อีกที ก็ตอบ Yes ไปครับ

- หลักจากครบทั้ง 5 แล้วก็ พิมพ์ quit ออกมา ทีละ step

ก็เป็นอันเรียบร้อยแล้วครับเครื่อง DC02 นี้มีสถานะเป็น PDC เรียบร้อยแล้ว

- ลองเปิด Active Directory Domian and Trusts ขี้นมาอีกทีก็จะพบว่า Operations Master ย้ายมา DC02 แล้ว

Important: กรณีที่เราได้ Seize RID, Schema, Domain Naming แล้ว เครื่องเดิม (DC01) ถ้าหากสมมติว่ามันกลับเปิดได้ขึ้นมาห้ามนำมันเขามาในระบบอีกนะครับ

ดังนั้นถ้าจะต้อง DC01 ขึ้นมาอีก ให้ลบมันออกจากระบบไปก่อน

แล้วจึงเริ่มลง Windows ใหม่และ dcpromo เข้ามาใหม่เป็น Additional DC

ถ้าอยากให้กลับไปเป็น PDC เหมือนเดิมก็ค่อย Transfer FSMO ไปอีกครั้ง

ลบ DC01 ออก

มันจะฟ้องว่า ถ้าหากจะลบ Domain Controller วิธีที่ถูกต้องคือ depromo จากเครื่องนั้น

ก็ตอนนี้มันเปิดไม่ได้ ให้ติ๊ก ตามในรูป แล้ว คลิก Delete ไปเลยครับ

ตามไปลบที่ Sites and Services ด้วยครับ