สำหรับบางโปรแกรมที่เราได้ติดตั้งลงไปในคอมพิวเตอร์นั้น ไม่ใช่ว่าทุกโปรแกรมจะรันขึ้นมา เมื่อเราเปิดเครื่องทุกครั้ง เพราะตามอัลกอริทึมแล้ว โปรแกรมบางตัวไม่จำเป็นต้องรันขึ้นมาพร้อมกับระบบ แต่สำหรับบางโปรแกรมที่ใช้งานอยู่บ่อยๆ บางครั้งเราก็ไม่อยากจะคลิกหรือเรียกโปรแกรมขึ้นมาทุกครั้งที่ต้องการใช้งาน และอยากให้เปิดขึ้นทุกครั้งเมื่อเปิดเครื่อง ซึ่งแน่นอนว่าจะก็จำเป็นที่จะต้องเข้าไปจัดการในส่วนของ Startup Program เสียใหม่ เพื่อให้โปรแกรมเปิดขึ้นมาอัตโนมัติ เมื่อคุณเปิดเครื่องหรือล็อกอินเข้ามา ก็จะสามารถใช้โปรแกรมที่ต้องการได้ทันที

โดยวิธีการนี้จะเป็นประโยชน์อย่างยิ่งสำหรับการใช้งานของโปรแกรมที่อยู่เบื้องหลังหรือเป็นเครื่องมือที่ใช้บ่อย แต่คุณยังสามารถเพิ่มการใช้งานแอพฯ บนเดสก์ทอปและป็อปอัพขึ้นทันที เมื่อเข้าสู่ระบบแล้ว

สำหรับบน Windows 7 และ Windows ก่อนหน้านี้ Start Menu ที่มีอยู่จะเป็นการเริ่มต้นในการเข้าถึง Folder “Startup” ที่ง่ายมากๆ เพียงแค่เข้า Windows ดังกล่าวนี้ ก็สามารถเปิดเมนู Startup และหาทางลัด โดยไปยังโปรแกรมที่ต้องการ ที่จะให้เริ่มต้นการทำงานโดยอัตโนมัติ จากนั้นคลิกขวาและเลือก Copy แล้วค้นหาโฟลเดอร์ Startup เสร็จแล้วนำแอพที่ต้องการไปวางไว้ในโฟลเดอร์นั้น ด้วยการคลิกขวาแล้ว Paste ก็เป็นอันเสร็จสิ้น

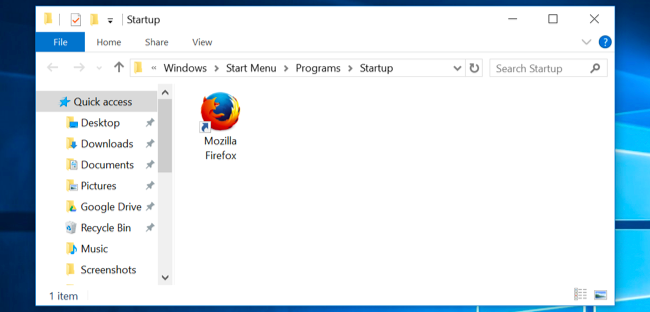

อย่างไรก็ดีโฟลเดอร์นี้จะไม่สามารถเข้าถึงได้ง่ายนักบน Windows 8 หรือ 8.1 รวมถึง Windows 10 แต่ก็ยังคงสามารถเรียกใช้งานได้ ด้วยการกดปุ่ม Windows + R จากนั้นพิมพ์ “shell:startup” ในช่องหน้าต่าง Run จากนั้นกด Enter เพียงเท่านี้คุณก็จะเข้าถึงโฟลเดอร์นี้ได้แล้ว เพียงแต่คุณจะยังไม่สามารถเพิ่มชอร์ตคัตจาก Task Manager บนหน้าต่าง Startup นี้ได้

โดยชอร์ตคัตที่คุณจะเพิ่มเข้าไปในโฟลเดอร์ “shell:startup” จะเปิดขึ้นเมื่อเข้าสู่ระบบด้วยบัญชีหรือ User account ของตัวคุณเอง หากต้องการชอร์ตคัตใดที่เปิดขึ้นเอง เมื่อผู้ใช้เข้าสู่ระบบ ให้พิมพ์ “shell:common startup” ในช่องไดอะลอกของ Run นั่นเอง

จากนั้น Paste ชอร์ตคัตวางลงไปในโฟลเดอร์นี้ และ Windows จะโหลดสิ่งที่ต้องการให้โดยอัตโนมัติ เมื่อคุณ Sign-in สู่คอมพิวเตอร์ โดยที่บน Windows 10 คุณสามารถ Drag and Drop ชอร์ตคัตจาก “All Apps” ในรายการเข้าสู่ Start menu ลงในโฟลเดอร์ได้โดยตรง