Win32/Sality.NAR, Sality.AM, W32/Sality.ah, win32/autorun.iy,win32/autorun.ZR, Surabaya

Win32/Sality.NAR

Win32/Sality.NARAliases: Virus.Win32.Sality.aa (Kaspersky), Virus:Win32/Sality.AM (Microsoft), W32/Sality.ah (McAfee)

Type of infiltration: Virus

Size: Variable

Affected platforms: Windows

Signature database version: 3267 (20080714)

Short description: Win32/Sality.NAR is a polymorphic file infector.

* Win32/Sality.NAR มันจะจำลองตัวเองเป็นไฟล์ที่ติดเชื้อ

Installation

When executed the virus drops in folder %system%\drivers\ the following file:

%variable%.sys (5509 B)

%variable% stands for a random text.

The following files are dropped into the %temp% folder:

%variableA%.exe (7680 B)

%variableB%.exe (8192 B)

%variableA%, %variableB% stand for a random text. The files are then executed.

The virus registers itself as a system service using the following name:

IPFILTERDRIVER

The following Registry entries are created:

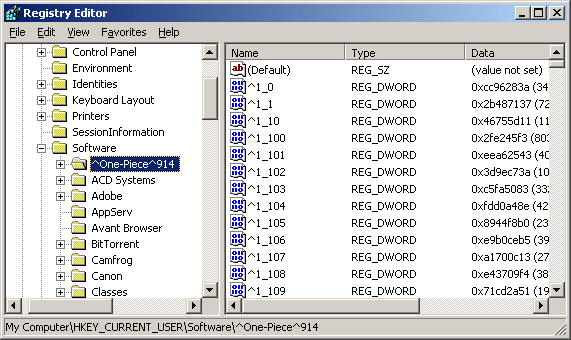

[HKEY_CURRENT_USER\Software\%username%914]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters \FirewallPolicy\StandardProfile\AuthorizedApplications\List]

"%filename%" = "%filename%:*:Enabled:ipsec"

The performed command creates an exception in the Windows Firewall program.

*มันจะ้เข้าไปทำให้ Firewall เราไม่ทำงาน เราจะมองไม่เห็น user แบบในภาพครับ

The following Registry entries are set:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"GlobalUserOffline" = 0

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\policies\system]

"EnableLUA" = 0

The following Registry entries are deleted:

[HKEY_USERS\Software\Microsoft\Windows\CurrentVersion\Ext\Stats]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Ext\Stats]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Ext\Stats]

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects]

[HKEY_CURRENT_USER\System\CurrentControlSet\Control\SafeBoot]

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SafeBoot]

Executable files infection

Win32/Sality.NAR is a polymorphic file infector. The virus searches local and network drives for files with one of the following extensions: .exe Files are infected by adding a new section that contains the virus. The host file is modified in a way that causes the virus to be executed prior to running the original code.

* ไวรัสตัวนี้จะจำลองตัวเอง โดยการค้นหา drives ทุกๆ drive ไม่ว่าจะเครื่องคุณเอง หรือใน เน็ตเวิร์ค!! มันจะเข้าไปแตกไฟล์ .exe และแฝงตัวโดยเพิ่มบางส่วนเข้าไปในไฟล์ .exe นั้น เมื่อเรามีการ run ไฟล์ .exe ขึ้นมาตามปกติ เจ้าไวรัสตัวนี้มันก็จะถูกเปิดขึ้นมาด้วย เพราะระบบจะบอกเป็นปรแกรมพื้นฐานที่เราต้องเปิด!!!!

The virus infects files referenced by the following Registry entries:

* ไวรัสมันจะมาแก้ไข registry ด้านล่าง ลองสำรวจดูครับ ว่าใน run มีอะไรแปลกปลอมหรือเปล่า

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

This causes the virus to be executed on every system start.

*ฉะนั้น!! จากข้างต้น ไวรัสจะถูกเข้าถึงทุึกครั้งที่เครื่องเรา start ขึ้นมา

Spreading on removable media

The virus copies itself into the root folders of removable drives using a random filename. The filename has one of the following extensions:

* และมันจะแพร่กระจายไปตาม Flash Drive, Thumb Drive แล้วแต่จะเรียกนะ มันจะเข้าไปแล้ว copy ตัวเองแฝงไว้ที่ directory แรก นั่นคือเปิดไปก็เจอเลย โดยมันจะ "สุ่ม ชื่อ" (หาใน google ยังไงก็ไม่เจอ) ที่มีนามสกุล ดังนี้

.exe

.pif

.cmd

The following file is dropped in the same folder:

* จากนั้นก็ทำการฝัง autorun.inf เข้าไปด้วย

autorun.inf

Thus, the virus ensures it is started each time infected media is inserted into the computer.

* เมื่อเอา flash drive ไปเสียบ ที่ไหน ไวรัสมันก็จะ run ทันทีครับพี่น้อง!!!

Other information

The following files are deleted:

*.vdb

*.avc

*drw*.key

The following services are disabled:

* และซ้ำร้าย มันยังไปสั่งไม่ให้โปรแกรมพวกนี้ทำงานด้วยครับ !! ทำนองเดียวกับ anti_antivirus ที่ผมเคยเจอเลย

Agnitum Client Security Service

ALG

aswUpdSv

avast! Antivirus

avast! Mail Scanner

avast! Web Scanner

BackWeb Plug-in - 4476822

bdss

BGLiveSvc

BlackICE

CAISafe

ccEvtMgr

ccProxy

ccSetMgr

Eset Service

F-Prot Antivirus Update Monitor

fsbwsys

FSDFWD

F-Secure Gatekeeper Handler Starter

fshttps

FSMA

InoRPC

InoRT

InoTask

ISSVC

KPF4

LavasoftFirewall

LIVESRV

McAfeeFramework

McShield

McTaskManager

navapsvc

NOD32krn

NPFMntor

NSCService

Outpost Firewall main module

OutpostFirewall

PAVFIRES

PAVFNSVR

PavProt

PavPrSrv

PAVSRV

PcCtlCom

PersonalFirewal

PREVSRV

ProtoPort Firewall service

PSIMSVC

RapApp

SmcService

SNDSrvc

SPBBCSvc

Symantec Core LC

Tmntsrv

TmPfw

tmproxy

UmxAgent

UmxCfg

UmxLU

UmxPol

vsmon

VSSERV

WebrootDesktopFirewallDataService

WebrootFirewall

XCOMM

AVP

The virus terminates processes with any of the following strings in the name:

* ปิด Process

_AVPM.

A2GUARD.

AAVSHIELD.

AVAST

ADVCHK.

AHNSD.

AIRDEFENSE

ALERTSVC

ALMON.

ALOGSERV

ALSVC.

AMON.

ANTI-TROJAN.

AVZ.

ANTIVIR

ANTS.

APVXDWIN.

ARMOR2NET.

ASHAVAST.

ASHDISP.

ASHENHCD.

ASHMAISV.

ASHPOPWZ.

ASHSERV.

ASHSIMPL.

ASHSKPCK.

ASHWEBSV.

ASWUPDSV.

ATCON.

ATUPDATER.

ATWATCH.

AUPDATE.

AUTODOWN.

AUTOTRACE.

AUTOUPDATE.

AVCIMAN.

AVCONSOL.

AVENGINE.

AVGAMSVR.

AVGCC.

AVGCC32.

AVGCTRL.

AVGEMC.

AVGFWSRV.

AVGNT.

AVGNTDD

AVGNTMGR

AVGSERV.

AVGUARD.

AVGUPSVC.

AVINITNT.

AVKSERV.

AVKSERVICE.

AVKWCTL.

AVP.

AVP32.

AVPCC.

AVPM.

AVAST

AVSCHED32.

AVSYNMGR.

AVWUPD32.

AVWUPSRV.

AVXMONITOR9X.

AVXMONITORNT.

AVXQUAR.

BACKWEB-4476822.

BDMCON.

BDNEWS.

BDOESRV.

BDSS.

BDSUBMIT.

BDSWITCH.

BLACKD.

BLACKICE.

CAFIX.

CCAPP.

CCEVTMGR.

CCPROXY.

CCSETMGR.

CFIAUDIT.

CLAMTRAY.

CLAMWIN.

CLAW95.

CLAW95CF.

CLEANER.

CLEANER3.

CLISVC.

CMGRDIAN.

CUREIT

DEFWATCH.

DOORS.

DRVIRUS.

DRWADINS.

DRWEB32W.

DRWEBSCD.

DRWEBUPW.

ESCANH95.

ESCANHNT.

EWIDOCTRL.

EZANTIVIRUSREGISTRATIONCHECK.

F-AGNT95.

FAMEH32.

FAST.

FCH32.

FILEMON

FIRESVC.

FIRETRAY.

FIREWALL.

FPAVUPDM.

F-PROT95.

FRESHCLAM.

EKRN.

FSAV32.

FSAVGUI.

FSBWSYS.

F-SCHED.

FSDFWD.

FSGK32.

FSGK32ST.

FSGUIEXE.

EGUI.

FSMA32.

FSMB32.

FSPEX.

FSSM32.

F-STOPW.

GCASDTSERV.

GCASSERV.

GIANTANTISPYWAREMAIN.

GIANTANTISPYWAREUPDATER.

GUARDGUI.

GUARDNT.

HREGMON.

HRRES.

HSOCKPE.

HUPDATE.

IAMAPP.

IAMSERV.

ICLOAD95.

ICLOADNT.

ICMON.

ICSSUPPNT.

ICSUPP95.

ICSUPPNT.

IFACE.

INETUPD.

INOCIT.

INORPC.

INORT.

INOTASK.

INOUPTNG.

IOMON98.

ISAFE.

ISATRAY.

ISRV95.

ISSVC.

KAV.

KAVMM.

KAVPF.

KAVPFW.

KAVSTART.

KAVSVC.

KAVSVCUI.

KMAILMON.

KPFWSVC.

KWATCH.

LOCKDOWN2000.

LOGWATNT.

LUALL.

LUCOMSERVER.

LUUPDATE.

MCAGENT.

MCMNHDLR.

MCREGWIZ.

MCUPDATE.

MCVSSHLD.

MINILOG.

MYAGTSVC.

MYAGTTRY.

NAVAPSVC.

NAVAPW32.

NAVLU32.

NAVW32.

NOD32.

NEOWATCHLOG.

NEOWATCHTRAY.

NISSERV

NISUM.

NMAIN.

NOD32

NORMIST.

NOTSTART.

NPAVTRAY.

NPFMNTOR.

NPFMSG.

NPROTECT.

NSCHED32.

NSMDTR.

NSSSERV.

NSSTRAY.

NTRTSCAN.

NTXCONFIG.

NUPGRADE.

NVC95.

NVCOD.

NVCTE.

NVCUT.

NWSERVICE.

OFCPFWSVC.

OUTPOST.

PAV.

PAVFIRES.

PAVFNSVR.

PAVKRE.

PAVPROT.

PAVPROXY.

PAVPRSRV.

PAVSRV51.

PAVSS.

PCCGUIDE.

PCCIOMON.

PCCNTMON.

PCCPFW.

PCCTLCOM.

PCTAV.

PERSFW.

PERTSK.

PERVAC.

PNMSRV.

POP3TRAP.

POPROXY.

PREVSRV.

PSIMSVC.

QHM32.

QHONLINE.

QHONSVC.

QHPF.

QHWSCSVC.

RAVMON.

RAVTIMER.

REALMON.

REALMON95.

RFWMAIN.

RTVSCAN.

RTVSCN95.

RULAUNCH.

SAVADMINSERVICE.

SAVMAIN.

SAVPROGRESS.

SAVSCAN.

SCAN32.

SCANNINGPROCESS.

CUREIT.

SDHELP.

SHSTAT.

SITECLI.

SPBBCSVC.

SPHINX.

SPIDERML.

SPIDERNT.

SPIDERUI.

SPYBOTSD.

SPYXX.

SS3EDIT.

STOPSIGNAV.

SWAGENT.

SWDOCTOR.

SWNETSUP.

SYMLCSVC.

SYMPROXYSVC.

SYMSPORT.

SYMWSC.

SYNMGR.

TAUMON.

TBMON.

AVAST

TDS-3.

TEATIMER.

TFAK.

THAV.

THSM.

TMAS.

TMLISTEN.

TMNTSRV.

TMPFW.

TMPROXY.

TNBUTIL.

TRJSCAN.

UP2DATE.

VBA32ECM.

VBA32IFS.

VBA32LDR.

VBA32PP3.

VBSNTW.

VCHK.

VCRMON.

VETTRAY.

VIRUSKEEPER.

VPTRAY.

VRFWSVC.

VRMONNT.

VRMONSVC.

VRRW32.

VSECOMR.

VSHWIN32.

VSMON.

VSSERV.

VSSTAT.

WATCHDOG.

WEBPROXY.

WEBSCANX.

WEBTRAP.

WGFE95.

WINAW32.

WINROUTE.

WINSS.

WINSSNOTIFY.

WRADMIN.

WRCTRL.

XCOMMSVR.

ZATUTOR.

ZAUINST.

ZLCLIENT.

ZONEALARM.

The virus contains a list of URLs. It tries to download several files from the addresses.

These are stored in the following locations:

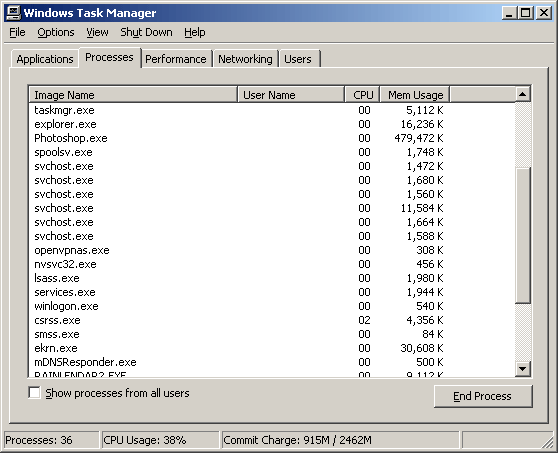

*สร้างไฟล์เก็บไว้ สังเกตุได้ว่ามันจะมีชื่อ win นำหน้า ลองดูใน task manager ดีๆ (ถ้าเปิดได้นะ)

%temp%\win%variable%.exe

%temp%\%variable%.exe

%variable% stands for a random text. The files are then executed.

The virus creates and runs a new thread with its own program code within the following processes:

%system%\notepad.exe

%system%\winmine.exe

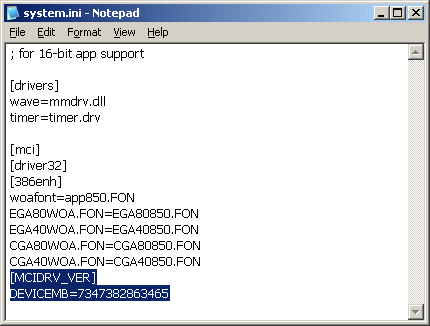

The virus modifies the following file:

SYSTEM.INI

The virus writes the following entries to the file:

[MCIDRV_VER]

DEVICEMB=%number%

The %number% stands for a random number.

สรุปความเสียหาย!!

มัน ทำให้เครื่องเราช้า, เป็นแหล่งเพาะพันธ์อย่างดีของมัน ผมได้รู้จักกับมันเมื่อ 3-4 วันก่อน มีลูกค้าเขาเอาเครื่องมาซ่อม จอไม่ติด!! ซึ่งมันก็ไม่ได้เกี่ยวกับไวรัสเลย ทีนี้ผมสังเกตุว่า เครื่องนี้มันติดไวรัสนี่หว่า เลยจะลบไวรัสให้เขาด้วย ก็เลยเอา flash drive มาก๊อบเอา antivirus ในเครื่องตัวเอง พวก Fix ต่างๆ copy ไปให้หมด, พอเอาไปเสียบเครื่องเขา ปรากฏว่า แม่งไม่หายแฮะ มันแค่เป้นการเยียวยา พอ restart เปิดมาใหม่ ก็เน่าเหมือนเดิม

คิดไปคิดมา ทำไงดีว้า เลยจะมา copy พวก trojan remover, super anti spyware ไปลง (ถ้าเครื่องนั้นเขามี LAN ก็คงไม่ต้องมานั่ง copy ไปมาแบบนี้หรอกครับ) พอผมเอา flash drive มาเสียบเครื่องผม ป๊าบบบบบบ

แม่เจ้าาาา

task manager เปิดไม่ได้ซะแล้ว

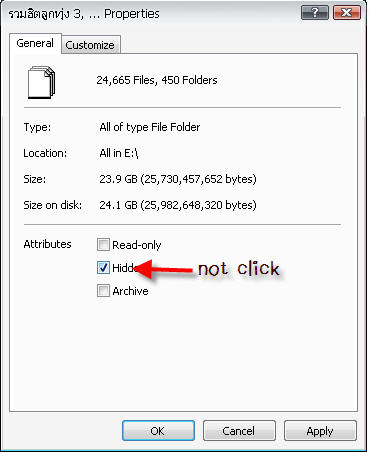

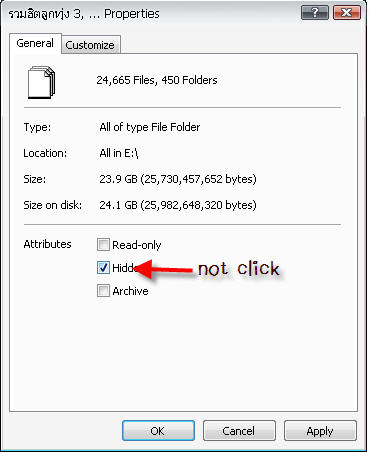

นี่ ขนาดผม ปิด autorun ทุก drive แล้วนะเ้ว้ยย (ทำใน gpedit.msc) ตอนนั้นใช้ NOD32 2.7.x แม่งเอ้ย โดยจนได้กรู แต่ยังดีแฮะ ที่ folder option ไม่หาย แต่แม่เจ้าาาาา อีกครั้ง เปิด show hidden ไม่ได้ พอกด OK แล้วมันจะ้เด้งกลับไปเป็นเหมือนเดิม

เครียดเลยพี่น้อง งานการเยอะแยะ ไม่ได้ backup ด้วย ลองใช้ registry recovery fix จาก NOD32 ตัวนี้จะเข้าไปแก้ไขค่า registry ให้เป็นปกติ (หลังจากกดเท่านั้นนะ ถ้าเครื่องยังติดไวรัสอยู่ พอ restart ก็เหมือนเดิม) พอเปิด task manager ได้ เอาล่ะ เจอ Process แปลกๆ

เครียดเลยพี่น้อง งานการเยอะแยะ ไม่ได้ backup ด้วย ลองใช้ registry recovery fix จาก NOD32 ตัวนี้จะเข้าไปแก้ไขค่า registry ให้เป็นปกติ (หลังจากกดเท่านั้นนะ ถ้าเครื่องยังติดไวรัสอยู่ พอ restart ก็เหมือนเดิม) พอเปิด task manager ได้ เอาล่ะ เจอ Process แปลกๆ:aiwebs_044: เสร็จกรูแน่ไวรัส พอเอาไป search ใน google เว้ย แม่งไม่เจอ

* อย่างที่บอกในตอนต้นแหละ ว่ามัน random ชื่อ (Art ตัวพ่อ!!!)

ทำไงละทีนี้ ทำไงดี???

ก็เลยจัดยาไปหลายขนาด

ตั้งแต่ kill_data_exe ของท่าน tracker99 ตัวนี้ต้องเอาใส่แผ่นไว้นะ ไม่งั้นมันจะโดนฟ้องว่าเป็น Virus เพราัะมันจะเข้าไป Remove ไฟล์ ที่เป็น .exe ที่ไม่มี path ทั้งหมดเลยพี่น้อง พวก crack อะไรที่เก็บไ้ว้ ควรจะใส่ ZIP ไว้อย่างยิ่ง ก่อนจะ run โปรแกรมนี้ไม่งั้น หายแล้วจะหาว่าจอร์ทไม่เตือนนะ

* จัด NOD32 Registry Recovery ไปก่อนเลย

* จัด anti_antivirus ไปอีก 1 ตัว

* จัด toy_fix, mygirl_fix, VBS. fix, kill autorun fix

* สุดท้าย ตบด้วย NOD32 3.x.x Business Edition

* จัด UPDATE ไปก่อน เอาฤกษ์เอาชัย (สำคัญมากครับ antivirus ถ้าไม่ update มันก็เหมือน win98 ที่ไม่รู้จักแม้แต่ driver modem!!)

* สแกน เรียบ ตายคารังไปเลยพวกเมิงงงงง

ที่ NOD32 ตัวเวอร์ชั่น 3.x มันหาเจอเพราะมันมี anti stealth technology!! เจ้าตัวนี้แหละ ที่แม้แต่ยานล่องหนของสหรัฐ เราก็หาเจอ 555+

ตัวอื่นผมไม่ไ้ด้ลองนะ ว่าหาเจอป่าว ส่วน Kaspersky ถ้าไม่ Update หาไม่เจอครับ ลองเอาไป scan แล้ว!!!

ยังไงก็ ระมัดระวังตัวนี้ไว้ให้ดีๆ "เสียบปุ๊บติดปั๊บ จับขมับเลยนะเมิง"

อ้างอิง

http://www.dekitclub.com/forum/index.php?topic=1133.0

w32.sality.ab

ไวรัสตัวใหม่ w32.sality.ab

ความร้ายแรงของไวรัสสายพันธ์นี้ถือว่าร้ายแรงกว่าไวรัสที่เคยเจอมาเลยครับ

ไวรัส จำพวก sality นี้จำไว้เลยว่าจะเป็นไวรัสที่ไม่มีตัวแม่คอยทำงานดังนั้นโปรแกรมตรวจจับโป รเซสไวรัสจึงใช้ตรวจจับไวรัสสายพันธ์นี้ไม่ได้

ที่ผมเรียกมันชื่อ sality นี้เพราะว่ามันไม่มีตัวแม่ให้เรียกจึงต้องเรียกตามที่โปรแกรมแอนตี้ไวรัสเรียกครับ

หลัก การทำงานของไวรัส sality คือเมื่อไวรัสเริ่มทำงาน ไวรัสจะเข้าไปฝังตัวอยู่ในไฟล์ exe ของโปรแกรมต่างๆที่กำลังทำงานอยู่ ไม่เว้นแม้แต่โปรแกรม

แอนตี้ไวรัส จากที่ผมลองไวรัสตัวนี้ดู โดยใช้โปรแกรม kaspersky ลองดูนะครับ เมื่อเปิดไฟล์ไวรัสแล้ว โปรแกรม kaspersky จะขึ้นมาเตือน

ว่า ไฟล์ที่เราเปิดนั้นเป็นไฟล์มีความเสี่ยงที่จะเป็นไวรัส แล้วหลังจากนั้นหน้าต่างนั้นก็หายไปภายใน2วินาที แล้วหากเราเอาเมาท์ไปคลิกเปิดโปรแกรม

kaspersky ที่ทาสบาร์โปรแกรม kaspersky ก็จะหายไปเลยครับ นั่นเท่ากับว่าไวรัสได้เข้าไปเกาะไฟล์โปรแกรม kaspersky เรียบร้อยแล้วครับ

ไวรัสตัวนี้หากติดแล้วไม่รีบแก้ ไวรัสจะเข้าไปเกาะไฟล์ exe ของไฟล์โปรแกรมทุกโปรแกรมครับ และทุกไดว์ฟเลยครับ

แล้วเมื่อไวรัสได้เกาะโปรแกรมป้องกันไวรัสได้ แล้วโปรแกรมป้องกันไวรัสนั้นต้องเปิดขึ้นมาทุกครั้งตอนเปิดเครื่องอยู่แล้ว

ดังนั้นไวรัสจึงทำงานทุกครั้งเมื่อคุณเปิดเครื่องโดยไวรัสตัวนี้ไม่ต้องไปสร้างคีย์เรียกไวรัสขึ้นมาเลย

ซึ่งต่างกับไวรัสทั่วไปที่เมื่อติดแล้วจะสร้างคีย์เรียกตัวไวรัสขึ้นมาทำงานเราจึงใช้โปรแกรม Hijack this ตรวจดูได้

เมื่อ ไวรัสสามารถทำงานได้ทุกครั้งตอนเราเปิดเครื่องไวรัสก็จะสร้างลูกมัน ขึ้นมาโดยชื่อไฟล์ของลูกไวรัสนั้นจะไม่ซ้ำกันเลย จึงบอกไม่ได้ว่าชื่ออะไร

ทราบเพียงแต่ว่าชื่อมันจะอ่านไม่ได้เพราะชื่อมันเกิดจากการสุ่มอักษรในการสร้างชื่อครับ ลูกมันทั้งสองตัวนี้ โปรแกรม Security Task Manager 1.7

สามารถมองเห็นการทำงานได้ครับ

ไฟล์ ของลูกมันนี้ทำหน้าที่บันทึกรหัสผ่านที่คุณกดในเวบต่างๆเช่นรหัสอี เมล์รหัสผ่านธนาคาออนไลน์เป็นต้น โดยจะแอบบันทึกรหัสแล้วส่งไปให้

เจ้าของไวรัสทางเมล์ครับ ผมทราบการทำงานนี้ เพราะตอนติดไวรัสตัวนี้ผมเปิดโปรแกรมมอนิเตอร์ดูว่าขณะติดไวรัสมีการเชื่อมต่อไปที่ใด

ผมเช็คจากไอพีแล้วเป็นไอพีของเมล์ลิส(maillist)ซึ่งผมก็ไม่รู้ว่าเป็นอีเมล์ไหนอีเมล์ใคร เพราะว่าโปรแกรมันบอกมาแค่นี้เอง

ดังนั้นไวรัส sality พวกนี้มันไม่ได้ติดเพื่อทำลายข้อมูล แต่มันติดเพื่อขโมยรหัสผ่านของเราครับ

คิดย้อนไปเมื่อผมเป็นช่างคอมได้ซักปีกว่า ตอนที่ผมเริ่มวิจัยไวรัสใหม่ๆ(ราว6ปีที่แล้ว )ตอนที่เขียนบทความในเวบ

http://gotoknow.org/blog/phand ผมลองไวรัสโดยใช้เครื่องตัวเองลองแล้วใช้การ์ด UNDO ช่วยย้อนคืนหลังจากติดไวรัสแล้ว

ตอน นั้นยังไม่รู้จักโปรแกรม VMware Workstation(โปรแกรมจำลองเครื่อง) ก็เลยไม่ได้ใช้ แล้วเครื่องที่ลองนั้นไม่ได้ลงโปรแกรมแอนตี้ไวรัส

ไว้ ด้วย พอวันหนึ่งผมส่งไฟล์แก้ไวรัสให้เขาโหลด เขาบอกว่ามีไวรัส ผมก็เลยลงโปรแกรม AVG 7.5 เพื่อสแกนดู จึงได้รู้ว่าผมติดไวรัส sality

ติดทั้งเครื่องติดทุกไฟล์ และทุกไดว์ฟเลยครับ โปรแกรมผมจึงเสียหมดเลย เครื่องคอมหนะหากไม่ลงโปรแกรมแอนตี้ไวรัสหน่ะ

จะ ใช้งานทำงานได้เร็วมากๆเลย แต่ผลที่ได้คือโดนไวรัส sality เกาะไฟล์ exe หมดเลย หลังจากที่ผมได้บทเรียนนี้ผมจึงลงโปรแกรมแอนตี้ไวรัส

กันไวรัสตลอดมาครับ ท่านผู้อ่านละครับ ท่านได้ลงโปรแกรมแอนตี้ไวรัสไว้ในเครื่องกันบ้างหรือยัง

ท่าน ทราบไหมครับว่า 95% ที่โทรมาคุยกับป่านที่โพสในบอร์ดเกี่ยวกับปัญหาการติดไวรัสนั้น ไม่ได้ลงโปรแกรม Kaspersky Internet Security 7.0

ป้องกันไวรัสไว้ครับ หากเราลง Kaspersky Internet Security 7.0 ไว้และเซตให้โปรแกรมนี้ป้องกันการเขียนค่าใน regedit ด้วยละก็ จะมีโอกาส

ติดไวรัสน้อยมากเลยครับ แล้วก็ลง CPE17 กันไวรัส autorun ด้วยครับ

ขออธิบายเวอร์ชั่นของไวรัสที่ผมได้เจอมาก่อนนะครับ

เวอร์ชั่น 1 เจอเมื่อ5-6ปีก่อนอยู่ในไฟล์แฮกเมล์

เวอร์ชั่น 2 คือตัวที่พึ่งเขียนไปครับ http://www.webphand.com/notepad/

ตัวล่าสุดคือตัวที่ได้ลองวันนี้ครับ

สรุปผลหลังจากที่ได้ทดลองติดไวรัส sality เวอร์ชั่นล่าสุดก็ได้รู้ว่า โปรแกรม Kaspersky Internet Security 7.0 หากอัฟเดทแล้ว

สามารถป้องกันไวรัสตัวนี้ได้ครับ ก็คือมันรู้จักไวรัสตัวนี้แล้วแจ้งเตือนขึ้นมาดังรูปครับ

หากท่านใช้ Kaspersky Internet Security 7.0 แล้วติดไวรัสตัวนี้ซึ่งแน่นอนมันเข้าไปฝังในไฟล์ของโปรแกรม Kaspersky แล้ว

ที่ติดได้เพราะว่าไม่ได้อัฟเดทโปรแกรมKaspersky ครับหลังจากอัฟเดทแล้วเรารีสตาร์ทไฟล์อัฟเดทเหล่านั้นจะซ่อมและลบไฟล์ไวรัส

ที่มาเกาะในโปรแกรม Kaspersky ออกไปครับ

วิธีแก้ไขเมื่อติดไวรัส w32.sality.ab

ต้องติดตั้งโปรแกรม Kaspersky Internet Security 7.0 แล้วอัฟเดทแล้วสั่งสแกนทั้งเครื่องครับ

และต้องเปิดการใช้งานการเปลี่ยนแปลงค่า regedit ด้วยนะครับ วิธีใช้งานอย่างละเอียด

การป้องกัน

ก็ติดตั้งโปรแกรมป้องกันไวรัส Kaspersky Internet Security 7.0 แล้วก็ลง CPE17 กันไวรัส autorun ด้วยครับ

อย่าลืมอัฟเดทนะครับ Kaspersky Internet Security 7.0 บ่อยๆนะครับ

ขอขอบคุณ

ช่างป่าน

www.webphand.com

ความร้ายแรงของไวรัสสายพันธ์นี้ถือว่าร้ายแรงกว่าไวรัสที่เคยเจอมาเลยครับ

ไวรัส จำพวก sality นี้จำไว้เลยว่าจะเป็นไวรัสที่ไม่มีตัวแม่คอยทำงานดังนั้นโปรแกรมตรวจจับโป รเซสไวรัสจึงใช้ตรวจจับไวรัสสายพันธ์นี้ไม่ได้

ที่ผมเรียกมันชื่อ sality นี้เพราะว่ามันไม่มีตัวแม่ให้เรียกจึงต้องเรียกตามที่โปรแกรมแอนตี้ไวรัสเรียกครับ

หลัก การทำงานของไวรัส sality คือเมื่อไวรัสเริ่มทำงาน ไวรัสจะเข้าไปฝังตัวอยู่ในไฟล์ exe ของโปรแกรมต่างๆที่กำลังทำงานอยู่ ไม่เว้นแม้แต่โปรแกรม

แอนตี้ไวรัส จากที่ผมลองไวรัสตัวนี้ดู โดยใช้โปรแกรม kaspersky ลองดูนะครับ เมื่อเปิดไฟล์ไวรัสแล้ว โปรแกรม kaspersky จะขึ้นมาเตือน

ว่า ไฟล์ที่เราเปิดนั้นเป็นไฟล์มีความเสี่ยงที่จะเป็นไวรัส แล้วหลังจากนั้นหน้าต่างนั้นก็หายไปภายใน2วินาที แล้วหากเราเอาเมาท์ไปคลิกเปิดโปรแกรม

kaspersky ที่ทาสบาร์โปรแกรม kaspersky ก็จะหายไปเลยครับ นั่นเท่ากับว่าไวรัสได้เข้าไปเกาะไฟล์โปรแกรม kaspersky เรียบร้อยแล้วครับ

ไวรัสตัวนี้หากติดแล้วไม่รีบแก้ ไวรัสจะเข้าไปเกาะไฟล์ exe ของไฟล์โปรแกรมทุกโปรแกรมครับ และทุกไดว์ฟเลยครับ

แล้วเมื่อไวรัสได้เกาะโปรแกรมป้องกันไวรัสได้ แล้วโปรแกรมป้องกันไวรัสนั้นต้องเปิดขึ้นมาทุกครั้งตอนเปิดเครื่องอยู่แล้ว

ดังนั้นไวรัสจึงทำงานทุกครั้งเมื่อคุณเปิดเครื่องโดยไวรัสตัวนี้ไม่ต้องไปสร้างคีย์เรียกไวรัสขึ้นมาเลย

ซึ่งต่างกับไวรัสทั่วไปที่เมื่อติดแล้วจะสร้างคีย์เรียกตัวไวรัสขึ้นมาทำงานเราจึงใช้โปรแกรม Hijack this ตรวจดูได้

เมื่อ ไวรัสสามารถทำงานได้ทุกครั้งตอนเราเปิดเครื่องไวรัสก็จะสร้างลูกมัน ขึ้นมาโดยชื่อไฟล์ของลูกไวรัสนั้นจะไม่ซ้ำกันเลย จึงบอกไม่ได้ว่าชื่ออะไร

ทราบเพียงแต่ว่าชื่อมันจะอ่านไม่ได้เพราะชื่อมันเกิดจากการสุ่มอักษรในการสร้างชื่อครับ ลูกมันทั้งสองตัวนี้ โปรแกรม Security Task Manager 1.7

สามารถมองเห็นการทำงานได้ครับ

ไฟล์ ของลูกมันนี้ทำหน้าที่บันทึกรหัสผ่านที่คุณกดในเวบต่างๆเช่นรหัสอี เมล์รหัสผ่านธนาคาออนไลน์เป็นต้น โดยจะแอบบันทึกรหัสแล้วส่งไปให้

เจ้าของไวรัสทางเมล์ครับ ผมทราบการทำงานนี้ เพราะตอนติดไวรัสตัวนี้ผมเปิดโปรแกรมมอนิเตอร์ดูว่าขณะติดไวรัสมีการเชื่อมต่อไปที่ใด

ผมเช็คจากไอพีแล้วเป็นไอพีของเมล์ลิส(maillist)ซึ่งผมก็ไม่รู้ว่าเป็นอีเมล์ไหนอีเมล์ใคร เพราะว่าโปรแกรมันบอกมาแค่นี้เอง

ดังนั้นไวรัส sality พวกนี้มันไม่ได้ติดเพื่อทำลายข้อมูล แต่มันติดเพื่อขโมยรหัสผ่านของเราครับ

คิดย้อนไปเมื่อผมเป็นช่างคอมได้ซักปีกว่า ตอนที่ผมเริ่มวิจัยไวรัสใหม่ๆ(ราว6ปีที่แล้ว )ตอนที่เขียนบทความในเวบ

http://gotoknow.org/blog/phand ผมลองไวรัสโดยใช้เครื่องตัวเองลองแล้วใช้การ์ด UNDO ช่วยย้อนคืนหลังจากติดไวรัสแล้ว

ตอน นั้นยังไม่รู้จักโปรแกรม VMware Workstation(โปรแกรมจำลองเครื่อง) ก็เลยไม่ได้ใช้ แล้วเครื่องที่ลองนั้นไม่ได้ลงโปรแกรมแอนตี้ไวรัส

ไว้ ด้วย พอวันหนึ่งผมส่งไฟล์แก้ไวรัสให้เขาโหลด เขาบอกว่ามีไวรัส ผมก็เลยลงโปรแกรม AVG 7.5 เพื่อสแกนดู จึงได้รู้ว่าผมติดไวรัส sality

ติดทั้งเครื่องติดทุกไฟล์ และทุกไดว์ฟเลยครับ โปรแกรมผมจึงเสียหมดเลย เครื่องคอมหนะหากไม่ลงโปรแกรมแอนตี้ไวรัสหน่ะ

จะ ใช้งานทำงานได้เร็วมากๆเลย แต่ผลที่ได้คือโดนไวรัส sality เกาะไฟล์ exe หมดเลย หลังจากที่ผมได้บทเรียนนี้ผมจึงลงโปรแกรมแอนตี้ไวรัส

กันไวรัสตลอดมาครับ ท่านผู้อ่านละครับ ท่านได้ลงโปรแกรมแอนตี้ไวรัสไว้ในเครื่องกันบ้างหรือยัง

ท่าน ทราบไหมครับว่า 95% ที่โทรมาคุยกับป่านที่โพสในบอร์ดเกี่ยวกับปัญหาการติดไวรัสนั้น ไม่ได้ลงโปรแกรม Kaspersky Internet Security 7.0

ป้องกันไวรัสไว้ครับ หากเราลง Kaspersky Internet Security 7.0 ไว้และเซตให้โปรแกรมนี้ป้องกันการเขียนค่าใน regedit ด้วยละก็ จะมีโอกาส

ติดไวรัสน้อยมากเลยครับ แล้วก็ลง CPE17 กันไวรัส autorun ด้วยครับ

ขออธิบายเวอร์ชั่นของไวรัสที่ผมได้เจอมาก่อนนะครับ

เวอร์ชั่น 1 เจอเมื่อ5-6ปีก่อนอยู่ในไฟล์แฮกเมล์

เวอร์ชั่น 2 คือตัวที่พึ่งเขียนไปครับ http://www.webphand.com/notepad/

ตัวล่าสุดคือตัวที่ได้ลองวันนี้ครับ

สรุปผลหลังจากที่ได้ทดลองติดไวรัส sality เวอร์ชั่นล่าสุดก็ได้รู้ว่า โปรแกรม Kaspersky Internet Security 7.0 หากอัฟเดทแล้ว

สามารถป้องกันไวรัสตัวนี้ได้ครับ ก็คือมันรู้จักไวรัสตัวนี้แล้วแจ้งเตือนขึ้นมาดังรูปครับ

หากท่านใช้ Kaspersky Internet Security 7.0 แล้วติดไวรัสตัวนี้ซึ่งแน่นอนมันเข้าไปฝังในไฟล์ของโปรแกรม Kaspersky แล้ว

ที่ติดได้เพราะว่าไม่ได้อัฟเดทโปรแกรมKaspersky ครับหลังจากอัฟเดทแล้วเรารีสตาร์ทไฟล์อัฟเดทเหล่านั้นจะซ่อมและลบไฟล์ไวรัส

ที่มาเกาะในโปรแกรม Kaspersky ออกไปครับ

วิธีแก้ไขเมื่อติดไวรัส w32.sality.ab

ต้องติดตั้งโปรแกรม Kaspersky Internet Security 7.0 แล้วอัฟเดทแล้วสั่งสแกนทั้งเครื่องครับ

และต้องเปิดการใช้งานการเปลี่ยนแปลงค่า regedit ด้วยนะครับ วิธีใช้งานอย่างละเอียด

การป้องกัน

ก็ติดตั้งโปรแกรมป้องกันไวรัส Kaspersky Internet Security 7.0 แล้วก็ลง CPE17 กันไวรัส autorun ด้วยครับ

อย่าลืมอัฟเดทนะครับ Kaspersky Internet Security 7.0 บ่อยๆนะครับ

ขอขอบคุณ

ช่างป่าน

www.webphand.com

วิธีแก้ไวรัส surabaya แบบสมบูรณ์ได้ผล100%

surabaya,81u3f4nt45y,scr,24.01.2007

วิธีแก้ไวรัส surabaya แบบสมบูรณ์ได้ผล100% ขอขอบคุณไฟล์ไวรัสจาก 08162362xx

เปิดเครื่องแล้วเจอแบบนี้ละใช่เลยครับ

บทนำ

ไวรัสตัวนี้มีคนเขียนวิธีแก้ไว้เต็มเลยหลายเว็บมากๆเลยครับ แต่ก็ยังมีคนที่ยังแก้ไม่ได้อีกเยอะเลย

ไวรัสตัวนี้ระบาดมาเป็นปีแล้ว แต่ผมไม่เคยได้ไฟล์ไวรัสซะที วันนี้ได้มาปุ๊บก็รีบติดแล้วรีบแก้เลย ใช้เวลาไม่ถึง15นาทีก็แก้ได้ละครับ

มาเริ่มแก้กันเลยนะครับ โหลดไฟล์ช่วยแก้มาก่อนครับ ExplorerXP HijackThis KillProcess

โหลดมาแล้ววางที่หน้าจอนะครับ

ขั้นตอนที่1 หยุดไวรัสก่อนนะครับ

เปิดไฟล์ KillProcess แล้วกดปุ่ม CTRL ค้างไว้แล้วคลิกเลือกโปรเซสชื่อ Adobe Online.com

กับ Adobe update.com แล้วกด terminal ครับ ทำสองครั้งนะครับไวรัสจึงจะหยุดทำงาน

ขั้นตอนที่2 ลบคำสั่งที่เรียกไวรัสขึ้นมาทำงาน

เปิดไฟล์ HijackThis แล้วคลิกถูกหน้าบรรทัดที่คำว่า Adobe Online.com กับ Adobe update.com ดังรูปครับ

ใส่เครื่องหมายถูกหน้าบรรทัดนั้นแล้วกด Fix checked ครับ

ขั้นตอนที่3 ลบไฟล์ไวรัส

ให้เปิดโปรแกรม ExplorerXP แล้วเปิดไดว์ฟต่างๆทีละไดว์ฟครับ ลบไฟล์ดังต่อไปนี้ครับ

autorun.inf thumbs.com thumbs .db และโฟเดอร์ทุกโฟลเดอร์ที่มีนามสกุล .SCR ดังรูปครับ

ไวรัสตัวนี้จะสร้างโฟลเดอร์เลียนแบบโฟเดอร์งานของเรา คือเอาโฟลเดอร์ของเราซ่อน แล้วสร้างโฟลเดอร์ไวรัสขึ้นมาแทน แต่จะมีนามสกุล .scr

ต่อท้ายครับ

ให้ลบไฟล์ไวรัสดังกล่าวทุกไดว์ฟเลยครับ แฟลชไดว์ฟด้วยครับ

แล้วเข้าไปที่ (เข้าโดยใช้โปรแกรม ExplorerXPนะครับปลอดภัยดี) โฟลเดอร์ C:\Documents and Settings\ชื่อของท่าน

แล้วลบไฟล์ AUTOEXEC.BAT ออกครับ ลบได้เลยครับ เพราะปกติตรงนี้จะไม่มีไฟล์นี้อยู่ครับ

ขั้นตอนที่4 แก้อาการที่ไวรัสฝากไว้

ให้เข้า regedit ครับ

โดย คลิกที่ Start มุมซ้ายล่างแล้วเลือก Run แล้วพิมพ์ regedit แล้วเอนเทอร์ แล้วไปที่คีย์

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

ดับเบิ้ลคลิก LegalNotice ทั้งสองคีย์ที่ผมวงไว้ครับ ทีละตัวนะครับ แล้วลบค่าของคีย์ในนั้นออกเลยครับ

แล้วก็ไปเซตโฟลเดอร์ของเราให้แสดงขึ้นมาครับ เพราะไวรัสมันเซตโฟลเดอร์เราซ่อนซะหมดครับ ก็ใช้โปรแกรม ExplorerXP นั้นแหละครับ

คลิกขวาที่โฟลเดอร์ของเราที่โดนซ่อน แล้วเลือก properties แล้วเอาเครื่องหมายถูกออกให้หมดแล้วกด OK แล้วเลือกข้อบนครับ

แล้วกด Ok อีกครั้งครับ

เรียบร้อยครับผม วิธีแก้ไวรัส surabaya วิธีแก้ของผมไม่ซ้ำกับใครแน่นอนครับ และได้ผลแน่นอนครับ

ขอขอบคุณ

ช่างป่าน

www.webphand.com

วิธีแก้ไวรัส surabaya แบบสมบูรณ์ได้ผล100% ขอขอบคุณไฟล์ไวรัสจาก 08162362xx

เปิดเครื่องแล้วเจอแบบนี้ละใช่เลยครับ

บทนำ

ไวรัสตัวนี้มีคนเขียนวิธีแก้ไว้เต็มเลยหลายเว็บมากๆเลยครับ แต่ก็ยังมีคนที่ยังแก้ไม่ได้อีกเยอะเลย

ไวรัสตัวนี้ระบาดมาเป็นปีแล้ว แต่ผมไม่เคยได้ไฟล์ไวรัสซะที วันนี้ได้มาปุ๊บก็รีบติดแล้วรีบแก้เลย ใช้เวลาไม่ถึง15นาทีก็แก้ได้ละครับ

มาเริ่มแก้กันเลยนะครับ โหลดไฟล์ช่วยแก้มาก่อนครับ ExplorerXP HijackThis KillProcess

โหลดมาแล้ววางที่หน้าจอนะครับ

ขั้นตอนที่1 หยุดไวรัสก่อนนะครับ

เปิดไฟล์ KillProcess แล้วกดปุ่ม CTRL ค้างไว้แล้วคลิกเลือกโปรเซสชื่อ Adobe Online.com

กับ Adobe update.com แล้วกด terminal ครับ ทำสองครั้งนะครับไวรัสจึงจะหยุดทำงาน

ขั้นตอนที่2 ลบคำสั่งที่เรียกไวรัสขึ้นมาทำงาน

เปิดไฟล์ HijackThis แล้วคลิกถูกหน้าบรรทัดที่คำว่า Adobe Online.com กับ Adobe update.com ดังรูปครับ

ใส่เครื่องหมายถูกหน้าบรรทัดนั้นแล้วกด Fix checked ครับ

ขั้นตอนที่3 ลบไฟล์ไวรัส

ให้เปิดโปรแกรม ExplorerXP แล้วเปิดไดว์ฟต่างๆทีละไดว์ฟครับ ลบไฟล์ดังต่อไปนี้ครับ

autorun.inf thumbs.com thumbs .db และโฟเดอร์ทุกโฟลเดอร์ที่มีนามสกุล .SCR ดังรูปครับ

ไวรัสตัวนี้จะสร้างโฟลเดอร์เลียนแบบโฟเดอร์งานของเรา คือเอาโฟลเดอร์ของเราซ่อน แล้วสร้างโฟลเดอร์ไวรัสขึ้นมาแทน แต่จะมีนามสกุล .scr

ต่อท้ายครับ

ให้ลบไฟล์ไวรัสดังกล่าวทุกไดว์ฟเลยครับ แฟลชไดว์ฟด้วยครับ

แล้วเข้าไปที่ (เข้าโดยใช้โปรแกรม ExplorerXPนะครับปลอดภัยดี) โฟลเดอร์ C:\Documents and Settings\ชื่อของท่าน

แล้วลบไฟล์ AUTOEXEC.BAT ออกครับ ลบได้เลยครับ เพราะปกติตรงนี้จะไม่มีไฟล์นี้อยู่ครับ

ขั้นตอนที่4 แก้อาการที่ไวรัสฝากไว้

ให้เข้า regedit ครับ

โดย คลิกที่ Start มุมซ้ายล่างแล้วเลือก Run แล้วพิมพ์ regedit แล้วเอนเทอร์ แล้วไปที่คีย์

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

ดับเบิ้ลคลิก LegalNotice ทั้งสองคีย์ที่ผมวงไว้ครับ ทีละตัวนะครับ แล้วลบค่าของคีย์ในนั้นออกเลยครับ

แล้วก็ไปเซตโฟลเดอร์ของเราให้แสดงขึ้นมาครับ เพราะไวรัสมันเซตโฟลเดอร์เราซ่อนซะหมดครับ ก็ใช้โปรแกรม ExplorerXP นั้นแหละครับ

คลิกขวาที่โฟลเดอร์ของเราที่โดนซ่อน แล้วเลือก properties แล้วเอาเครื่องหมายถูกออกให้หมดแล้วกด OK แล้วเลือกข้อบนครับ

แล้วกด Ok อีกครั้งครับ

เรียบร้อยครับผม วิธีแก้ไวรัส surabaya วิธีแก้ของผมไม่ซ้ำกับใครแน่นอนครับ และได้ผลแน่นอนครับ

ขอขอบคุณ

ช่างป่าน

www.webphand.com

Surabaya Virus

Surabaya Virus

เป็นวอร์ม W32/Drowor.worm

อาการ

เวลาบู้ทเครื่องเสร็จ มันจะมี หน้าต่าง นี้ขึ้นมา

ิ81u3f4nt45y - 24.01.2007 - Surabaya

“Surabaya in my birthday

Don’t kill me, i’m just send message from your computer

Terima kasih telah menemaniku walaupun hanya sesaat, tapi bagiku sangat berarti

Maafkan jika kebahagiaan yang kuminta adalah teman sepanjang hidupku

Seharusnya aku mengerti bahwa keberadaanku bukanlah disisimu, hanyalah lamunan dalam sesal

Untuk kekasih yang tak kan pernah kumiliki 3r1k1m0″

โฟลเดอร์ ก็จะมีขนาด 40 kb

และโฟลเดอร์ ทั่วๆ ไป โดนซ่อนไว้

วิธีแก้ มี 2 รูปแบบน่ะครับ ให้ทดลองแก้ไขกันดู

วิธีที่ 1

1. ลบ autoexec.bat ในไดร์ c

2. ลบ autorun.info ใน drive c: โดยพิมพ์ที่ command line

attrib autorun.inf -s -h -r press Enter

DEL autorun.inf

3. รัน regedit

“HKEY_LOCAL_MACHINE”, then “SOFTWARE” then “Microsoft” then “Windows NT” then “Current Version” then “WinLogon”.

and on the right windows (under data) modify or delete “LegalNoticeCaption” & “LegalNoticeText”. you should be fine.

go to start, run, type in regedit and find;

4.วิธีโชว์ Show Hidden files

Start --- Run --- regedit --- OK แล้วไปที่

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\Advanced\Folder\

Hidden\SHOWALL

CheckedValue = "0"

เปลี่ยนค่าให้เป็น 1 ก็ใช้ได้แล้ว

แต่ถ้ายังแก้ไม่ได้ ให้อัปเดทโปรแกรมแอนตี้ไวรัสแล้วแสกนจัดการมันก่อน

วิธีที่ 2

หากทำวิธีที่ 1 แล้ว ไม่ได้ผล ก่อนทำอะไรทุกอย่าง ช่วย disable restore ก่อนทุกครั้ง

คาดว่าไวรัส ยังฝังอยู่

เอางี้แล้วกัน

อันนี้วิธีการลบ ไฟล์ autorun ใน thumb drive หรือ ฮาร์ดดิส

ไปที่ start->run-> พิมพ์ cmd Press Enter

โดยพิมพ์ที่ command line

attrib autorun.inf -s -h -r press Enter

DEL autorun.inf

ส่วนไฟล์ซ่อนอยู่ ก็ ไปที่ Registry เพื่อที่ให้มัน แสดงออกมา

วิธีโชว์ Show Hidden files

Start --- Run --- regedit --- OK แล้วไปที่

HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\

CurrentVersion\\Explorer\\Advanced\\Folder\\

Hidden\\SHOWALL

CheckedValue = "0"

พอเห็นเป็น จางๆ ใช่ไหมครับ ก็ select all แล้ว คลิ้กขวา Properties ติ๊กเอา hidden ออกไป ตามภาพ

เป็นวอร์ม W32/Drowor.worm

อาการ

เวลาบู้ทเครื่องเสร็จ มันจะมี หน้าต่าง นี้ขึ้นมา

ิ81u3f4nt45y - 24.01.2007 - Surabaya

“Surabaya in my birthday

Don’t kill me, i’m just send message from your computer

Terima kasih telah menemaniku walaupun hanya sesaat, tapi bagiku sangat berarti

Maafkan jika kebahagiaan yang kuminta adalah teman sepanjang hidupku

Seharusnya aku mengerti bahwa keberadaanku bukanlah disisimu, hanyalah lamunan dalam sesal

Untuk kekasih yang tak kan pernah kumiliki 3r1k1m0″

โฟลเดอร์ ก็จะมีขนาด 40 kb

และโฟลเดอร์ ทั่วๆ ไป โดนซ่อนไว้

วิธีแก้ มี 2 รูปแบบน่ะครับ ให้ทดลองแก้ไขกันดู

วิธีที่ 1

1. ลบ autoexec.bat ในไดร์ c

2. ลบ autorun.info ใน drive c: โดยพิมพ์ที่ command line

attrib autorun.inf -s -h -r press Enter

DEL autorun.inf

3. รัน regedit

“HKEY_LOCAL_MACHINE”, then “SOFTWARE” then “Microsoft” then “Windows NT” then “Current Version” then “WinLogon”.

and on the right windows (under data) modify or delete “LegalNoticeCaption” & “LegalNoticeText”. you should be fine.

go to start, run, type in regedit and find;

4.วิธีโชว์ Show Hidden files

Start --- Run --- regedit --- OK แล้วไปที่

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Explorer\Advanced\Folder\

Hidden\SHOWALL

CheckedValue = "0"

เปลี่ยนค่าให้เป็น 1 ก็ใช้ได้แล้ว

แต่ถ้ายังแก้ไม่ได้ ให้อัปเดทโปรแกรมแอนตี้ไวรัสแล้วแสกนจัดการมันก่อน

วิธีที่ 2

หากทำวิธีที่ 1 แล้ว ไม่ได้ผล ก่อนทำอะไรทุกอย่าง ช่วย disable restore ก่อนทุกครั้ง

คาดว่าไวรัส ยังฝังอยู่

เอางี้แล้วกัน

อันนี้วิธีการลบ ไฟล์ autorun ใน thumb drive หรือ ฮาร์ดดิส

ไปที่ start->run-> พิมพ์ cmd Press Enter

โดยพิมพ์ที่ command line

attrib autorun.inf -s -h -r press Enter

DEL autorun.inf

ส่วนไฟล์ซ่อนอยู่ ก็ ไปที่ Registry เพื่อที่ให้มัน แสดงออกมา

วิธีโชว์ Show Hidden files

Start --- Run --- regedit --- OK แล้วไปที่

HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\

CurrentVersion\\Explorer\\Advanced\\Folder\\

Hidden\\SHOWALL

CheckedValue = "0"

พอเห็นเป็น จางๆ ใช่ไหมครับ ก็ select all แล้ว คลิ้กขวา Properties ติ๊กเอา hidden ออกไป ตามภาพ

การลบไวรัส AUTORUN.IY AUTORUN.ZR

ไวรัสตัวนี้อยู่ในประเภท Worm ปรกติจะไม่แสดงอาการอะไร จะแสดงข้อความเมื่อไฟล์ของมันถูกลบโดยโปรแกรมสแกนไวรัส แต่โปรแกรมสแกนไวรัสส่วนใหญ่จะลบไฟล์ออกไม่หมด เพราะไวรัสตัวนี้ประกอบไปด้วยหลายไฟล์ โดยมันจะเริ่มทำงานทุกครั้งที่เปิดเครื่อง และจะทำการคืนค่า start up ของมันใน Registry เพื่อให้ตัวมันได้เริ่มทำงานอีกครั้งตอนเปิดเครื่อง หากว่าผู้ใช้พยายามลบออก ดังนั้นเมื่อเราลบค่าใน start up มันก็จะกลับมาอีก โดยตอนเปิดเครื่องจะแสดงหน้าจอดังนี้

Error in C:\WINDOWS\system32\NvCpl64.dll

Missing entry:RunDll32.exe

ขั้นตอนการลบไวรัส

บูตเข้า Windows ด้วยแผ่น Window PE หากยังไม่มีดู วิธีการทำแผ่น Windows PE

แก้ไข Registry โดยดูวิธีจาก การแก้ไขค่า Registry Windows จากแผ่นบูต Windows PE

ในวงเล็บสีแดงคือตำแหน่งที่เข้าไปแก้ไขจากแผ่น Windows PE จากบทความ การแก้ไขค่า Registry Windows จากแผ่นบูต Windows PE

ลบ Key

HKEY_CLASSES_ROOT\CLSID (HKEY_USERS\software\Classes\CLSID)

{00000231-1000-0010-8000-00AA006D2EA4}

แก้ไข Entry

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced (HKEY_USERS\current\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced)

ShowSuperHidden = "0"

เป็น 1

ShowSuperHidden = "1"

ลบ Key

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects (HKEY_USERS\software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects)

{00000231-1000-0010-8000-00AA006D2EA4}

ลบ Entry

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run (HKEY_USERS\software\Microsoft\Windows\CurrentVersion\Run)

NvCpl = "RunDll32.exe "%System%\NvCpl64.dll",RunDll32.exe"

แก้ไข Entry

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows (HKEY_USERS\software\Microsoft\Windows NT\CurrentVersion\Windows)

AppInit_DLLs = "%System%\IPv6.dll"

เป็นค่าว่าง

AppInit_DLLs = ""

ลบ Key

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify (HKEY_USERS\software\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify)

cryptnet21

ต่อไปให้เราหาไฟล์ของไวรัส เพื่อลบออกโดยจะมีไฟล์ดังนี้

C:\Thumbs.lnk

C:\Autorun.inf

%System%\arf

%System%\cryptnet21.dll

%System%\IPv6.dll

%System%\NvCpl64.dll

%System%\WinXP.bmp

บางเครื่องจะมีไฟล์นี้

%Systemroot%\SoftwareDistribution\Uninstall.bin

%System%\drivers\ReSSDT.sys

%Systemroot% ปรกติคือ C:\Windows

%System% ปรกติของ Windows 9x คือ C:\Windows\System

%System% ปรกติของ Windows XP NT 2000 คือ C:\Windows\System32

บางไฟล์อาจจะถูกโปรแกรมสแกนไวรัสลบออกไปบ้างแล้วทำให้หาไม่เจอ ก็ลบเท่าที่หาเจอครับ

ขอขอบคุณ

webmaster: http://www.thaisolution.net/component/content/29?task=view

0 ความคิดเห็น:

แสดงความคิดเห็น